Hvorfor skal du stoppe med at bruge Google Authenticator lige nu

Mange af os har lært den hårde måde, at det ikke er nok at have en enkelt adgangskode, der beskytter vores online-konti. Vi bruger nu en eller anden form for tofaktorautentificering. Du har måske endda besluttet at bruge Google Authenticator til at give dette andet lag af beskyttelse. Hvis du gjorde det, skal du kende de risici, du tager ved at gøre det. Heldigvis er der bedre metoder, der er både sikrere og lettere at bruge.

Contents

Grundlæggende lag til online sikkerhed

Cyberkriminelle bliver mere og mere sofistikerede, og vi skal alle tage vores online sikkerhed alvorligt for at beskytte vores stadigt voksende online identitet. Før vi diskuterer tofaktorautentificering, og hvorfor du bør undgå at bruge Google Authenticator, lad os tage fat på et par andre ting, vi skal have på plads for at beskytte på et mere lavt niveau.

Stærke adgangskoder

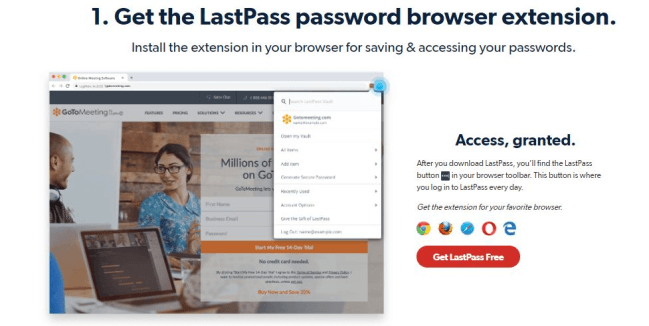

Heldigvis er LastPass Password Generator forenkler oprettelse og vedligeholdelse af stærke adgangskoder. Dette adgangskodegeneratorværktøj skaber komplekse, næsten umulige at knække adgangskoder, der består af flere tal, bogstaver og symboler. LastPass genererer forskellige adgangskoder til hver app eller webside, og den kører lokalt på din Windows-, Mac- eller Linus-computer eller din iOS- eller Android-enhed. De adgangskoder, værktøjet opretter, sendes ikke over internettet.

LastPass.com – Hvordan det virker

LastPass.com – Hvordan det virker

Anti-virus- og malware-beskyttelsessoftware

Der er flere bredt betragtede cybersikkerhedsløsninger til rådighed, herunder Malwarebytes og Bitdefender. Disse programmer har gratis versioner, men skærp din sikkerhed ved at foretage mindre investering i de betalte versioner.

Bitdefender.com – Hjemmeside

Bitdefender.com – Hjemmeside

Lad os nu vende tilbage til Google Authenticator og Two-factor authentication.

To-faktor-godkendelse

To-faktor-godkendelse – også kendt som 2FA – er som en anden adgangskode på dine online-konti.

Uden 2FA skal du blot indtaste dit brugernavn og din adgangskode, og hjemmesiden eller appen giver dig adgang. Adgangskoden er din eneste godkendelsesfaktor.

2FA tilføjer et ekstra trin til din loginproces. Det kræver, at du har to ud af tre typer legitimationsoplysninger, før du slipper dig ind på din konto. Disse typer legitimationsoplysninger er:

- noget du har, såsom et pengeautomatkort, en telefon eller en fob

- noget du ved, såsom et mønster eller et personligt identifikationsnummer (PIN)

- noget du er, såsom en biometrisk som et fingeraftryk

Der er to hovedtyper af 2FA. Den mest almindelige type, den tidsbaserede engangskodeord (TOTP), er indbegrebet af Google Authenticator, bedstefar til alle 2FA-apps. Den anden type, som vil blive diskuteret senere i artiklen, er Universal Second Factor (U2F).

Og … der er to slags engangskoder:

- SMS engangs-adgangskoder

- App genererede engangs-adgangskoder

Bestemt er tidsbaserede engangsadgangskode-apps som Google Authenticator langt mere sikre. Med apps som disse genererer din telefonapp en engangskode. Du bruger derefter denne kode til at fuldføre login.

Google Authenticator bekræfter, at du er den, du siger, du er baseret på en hemmelighed, som du og udbyderen deler online. Når du logger ind på et websted, genererer din enhed en kode baseret på det aktuelle tidspunkt og den delte hemmelighed. For at fuldføre dit websteds login skal du indtaste denne kode manuelt på siden, inden den udløber..

Afspil.Google.com – – App butik

Afspil.Google.com – – App butik

Så hvordan ved serveren, hvordan man slipper dig ind? Det genererer den samme kode, som du har, så den kan krydstjekke din kode. Da både dig og det websted, du prøver at logge på for at besidde hemmeligheden og fremsætte anmodningen på samme tid (det vil sige, du bruger de samme inputfaktorer), genererer du begge den samme hash.

Problemer med Google Authenticator

Først skal du indtaste koden manuelt ved login og tilføje endnu et trin til loginprocessen. Du bliver også nødt til at tage ekstra skridt til sikkerhedskopier hemmeligheden. Men tjenester tilbyder ofte reservekoder i stedet for at kræve, at du gemmer hemmeligheden. Hvis du logger ind med en af disse koder, bliver du nødt til at gennemgå hele registreringsprocessen igen.

Disse sikkerhedskopikoder sendes online, hvilket er en grundlæggende svaghed i sikkerheden. Hvis hackere får adgang til en virksomheds adgangskoder og hemmelighedsdatabasen, kan de få adgang til hver konto. Desværre er der ingen mangel på historier om websteder og endda velrenommerede kryptokurrencyudvekslinger, der er blevet hacket.

Et andet usikkert område er selve hemmeligheden, der vises som almindelig tekst eller QR-kode, ikke som en hash eller med et kryptografisk salt. Derfor gemmer virksomhedens servere sandsynligvis hemmeligheden i almindelig tekstform. Da udbyderen skal give dig en genereret hemmelighed under registreringen, kan hemmeligheden blive afsløret på det tidspunkt.

Google Authenticator-alternativer: Yubikey og Trezor Model T

Den anden type tofaktorautentificering: Universal Second Factor (U2F)

Universal Second Factor er en universel standard til oprettelse af fysiske godkendelsestokens, der kan arbejde med enhver tjeneste. U2F blev oprettet af tech-giganter, herunder Google og Microsoft, for at tackle sårbarhederne i TOPT. Det er noget ironisk, at Google ikke trak sin gamle app, Google Authenticator, tilbage efter at have hjulpet med at oprette U2F.

Yubico.com – Hjemmeside

Yubico.com – Hjemmeside

Hvis du har hørt om Yubikey—En fysisk USB-nøgle, der giver dig mulighed for at logge ind på LastPass, adgangskodegeneratorværktøjet, der blev diskuteret i begyndelsen af artiklen, samt nogle andre tjenester – du vil forstå begrebet U2F. Men i modsætning til standard Yubikey enheder, er U2F en universel standard.

Med U2F sender serveren en udfordring, og din private nøgle (hemmeligheden) underskriver den. Serveren kan bekræfte beskeden ved hjælp af den offentlige nøgle i sin database.

Alle Yubikeys sammenlignet

YubiKey 5Ci

- Bedst til Mac-brugere

- USB-C og lynstik

- Vandtæt og knusbestandig

YubiKey 5C

- Bedst til Mac-brugere

- USB-C-stik

- Du kan spare $ 20, hvis du ikke har brug for lynstikket

Sikkerhedsnøgle NFC

- Bedst for brugere, der ikke er LastPass

- Budgetversion af 5 NFC

- Bedst for brugere, der ikke kan bruge meget

YubiKey FIPS-serien

- Bedst for føderale arbejdere og entreprenører

- Mød det højeste godkendelsessikkerhedsniveau fra den seneste FIPS-vejledning

- Fås i alle versioner, som YubiKey er

Fordele ved U2F

Der er mange fordele ved at bruge U2F. Her er et par:

- Privatliv: Med U2F sendes din private nøgle aldrig til cyberspace, så du kan nyde en af de mest eftertragtede statusser på nettet: faktisk privatliv. Takket være kryptografi med offentlig nøgle behøver du ikke bekymre dig om at dele nogen af dine fortrolige oplysninger.

- Jernbeklædt sikkerhed: 2FA ved hjælp af offentlig nøglekryptografi beskytter mod kapring af sessioner, phishing, og forskellige typer malware. Da U2F ikke er afhængig af en delt hemmelighed, der er gemt i en udbyders database, kan en hacker ikke stjæle en hel database for at få adgang til en brugers konto. I stedet bliver han nødt til at gå gennem den tidskrævende og dyre rute for at målrette mod en individuel bruger og stjæle deres hardware personligt.

- Let at bruge: U2F-enheder fungerer lige ud af kassen takket være support via universelt tilgængelige browsere og platforme; der er ingen koder at skrive eller drivere at installere.

- Omkostningseffektiv: Kunder kan vælge mellem en række forskellige enheder til forskellige prispunkter, som alle er overraskende overkommelige i betragtning af deres banebrydende teknologi.

Ulemper ved U2F

Den største fordel ved U2F er også dens største ulempe. Med U2F kan du ofte sikkerhedskopiere din hemmelighed, ellers kendt som din private nøgle. Det betyder, at du er ansvarlig for din egen sikkerhed. Hvis du mister den private nøgle, kan ingen gendanne den for dig. Du behøver dog ikke have tillid til, at nogen virksomheder beskytter din private nøgle.

Trezor og Yubikey – U2F gjort rigtigt

Heldigvis er der en måde at nyde gevinsten på U2F uden smerter ved at bruge Trezor. Trezor blev oprindeligt oprettet for at gemme private nøgler og fungere som et isoleret computermiljø. Selvom det stadig fungerer fremragende i sin oprindelige rolle som en sikker Bitcoin-hardware tegnebog, Trezor kan nu bruges på flere måder takket være bredt anvendelig privat / offentlig nøgle (asymmetrisk) kryptografi.

Trezor.io – Sikker tofaktorautentificering med Trezor

Trezor.io – Sikker tofaktorautentificering med Trezor

Hoved blandt disse udvidede anvendelser er Trezors funktion som et hardware-sikkerhedstoken til U2F. I modsætning til andre U2F-produkter tilbyder Trezor dog backup- og gendannelsesfunktioner såvel som bekvemmelighed.

Sådan fungerer U2F med Trezor

Når du logger ind på et websted, starter du normalt godkendelsesprocessen med dit brugernavn og din adgangskode. Du følger denne procedure med Trezor og U2F, men derefter tager du endnu et let, smertefrit trin: du bekræfter dit login ved at klikke på din Trezor-enhed.

Når du oprindeligt opretter din Trezor-enhed, sikkerhedskopierer du dit genopretningsfrø. Dette frø repræsenterer alle de hemmeligheder / private nøgler, Trezor genererer, og det kan bruges til at gendanne din hardware-tegnebog til enhver tid. Sikkerhedskopiering af genopretningsfrøet er en engangsproces, og det sparer et ubegrænset antal U2F-identiteter.

Trezor.io – Funktioner

Trezor.io – Funktioner

Dit frø opbevares sikkert i Trezor. Da den aldrig forlader enheden, er din private nøgle immun over for vira og hackere.

Trezor tilbyder også phishing-beskyttelse med verifikation på skærmen. Da cyberkriminelle fortsat bliver mere sofistikerede, ligner phishing-webstederne, de har oprettet, meget originale websteder. Ved altid at vise webadressen på det websted, du logger ind på, og fortælle dig præcis, hvad du er ved at godkende, beskytter Trezor dig mod phishing-forsøg. Du kan kontrollere, at det, der blev sendt til enheden, var det, du forventede.

Trezor Model T – Tekniske specifikationer

Trezor Model T – Tekniske specifikationer

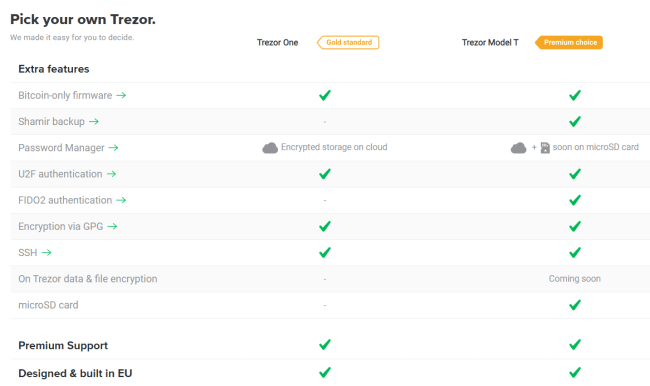

Du kan bestille din Trezor One her eller Trezor Model T her.

Om Trezor

Oprettet af SatoshiLabs i 2014, den nybegyndervenlige Trezor One er guldstandarden for hardware-tegnebøger. Det tilbyder enestående sikkerhed for kryptokurver og adgangskodeadministration og fungerer som den anden faktor i tofaktorautentificering. Disse funktioner kombineres med en brugervenlig grænseflade, som selv nybegyndere nemt kan navigere. Indtastning af adgangskode og gendannelse af enheder er sikkert tilgængelige via en computer eller et modem.

Trezor.io – Hjemmeside>

Trezor.io – Hjemmeside>

Præmien Trezor Model T er næste generations hardware-tegnebog. Ligesom Trezor One er Model T passende for både begyndere og sofistikerede investorer. Det bevarer fordelene ved Trezor One, men tilbyder en slankere, mere intuitiv grænseflade for forbedret brugeroplevelse og sikkerhed. Den har en berøringsskærm, hurtigere processor og avanceret møntunderstøttelse. Adgangsfraseindtastning og enhedsgendannelse er tilgængelige direkte på din Trezor Model T.

SAMMENLIGNING

Blockstream Jade

- SKÆRM:

- UDGIVET: 2021

- PRIS: $ 40

Trezor Model T

- SKÆRM:

- UDGIVET: 2018

- PRIS: $ 159

- RØRSKÆRM:

Trezor One

- SKÆRM:

- UDGIVET: 2013

- PRIS: $ 59

Konklusion

For kryptovalutainvestorer er sikkerhed et altafgørende problem. Der har ingen mening i at investere tid og penge i at lære om krypto og udvide din kryptoportefølje, medmindre du sikrer disse aktiver. Fordelene ved kryptokurrency er store, men det er også risiciene.

Hvis du ikke allerede har gjort det, skal du tilslutte sikkerhedslækager som svage adgangskoder og ubeskyttede computere og mobiltelefoner. Når du har løst disse problemer, kan du overveje at bruge tofaktorautentificering (2FA). Selvom det er fristende at bruge gratis, bredt tilgængelige metoder som Google Authenticator til at sikre dine kryptokurrencyaktiver, har Authenticator sine sårbarheder og ulemper.

Den anden type 2FA, Universal Second Factor (U2F), er mere sikker end Google Authenticator. Et sikkert hardwaresikkerhedstoken til Universal Second Factor, Trezor, tilbyder langt flere funktioner og sikkerhed end Authenticator. I kryptoverdenen handler det kun om sikkerhed. Husk: du er din egen bank!

Da du som kryptoinvestor påtager dig mere ansvar for sikkerhed end en traditionel investor, skal du investere i den bedste sikkerhedsløsning. Sikre dig selv en Trezor One eller en Trezor Model T i dag.

FAQ

Hvad er brugen af en YubiKey?

En Yubikey bruges til at godkende weblogins. Den kan tilsluttes computer eller telefon.

Hvad bruges LastPass til?

LastPass er en adgangskodeadministrator, der gemmer alle dine adgangskoder ét sted. Dette kaldes en hvælving, hvorigennem LastPass husker din adgangskode til dig.

Hvorfor er SMS to-faktor farlig?

SMS to-faktor er farligt, fordi det er let for hackere at kapre dine sms-beskeder via ‘SIM-swapping’.

Hvad hvis min adgangskodeadministrator bliver hacket?

Hvis hackere får alle de data, adgangskodeadministratoren har, bliver de stadig nødt til at prøve alle mulige adgangskoder til dine data for at se, om det fungerer, da hackerne kun ser en flok krypterede adgangskoder.

Er Trezor Model T sikker?

Hvis en meget motiveret og højtuddannet angriber fysisk skulle få fat i din Trezor Model T, er dine mønter muligvis ikke sikre. Dette angreb er imidlertid aldrig blevet udført uden for et laboratorium, så truslen er fjern. I næsten alle tilfælde holder en Trezor Model T dine mønter meget sikre.

Hvilket er bedre – Trezor eller Ledger?

Ledger er mere sikker, hvis din tegnebog findes, men Trezor har ikke bluetooth, hvilket reducerer risikoen for et fjernangreb på din enhed. Trezor har også flere funktioner og en bedre skærm, hvis du gør med Model T.